Creşterea riscurilor

Din 2007, când guvernul Statelor Unite ale Americii a demonstrat în cadrul testului Aurora Generator cum, utilizând numai 21 de linii de program, hackerii pot prelua controlul unei centrale electrice şi să distrugă fizic un generator şi până în Aprilie 2016, când o autoritate de apă şi electricitate din Statul Michigan, fiind victimă a unui atac ransomware (software menit să blocheze accesul la sistemele de calcul până la plata unor sume de bani), a fost forţată să ţină închise sistemele IT o săptămână, numărul de cazuri legate de securitate a crescut rapid.

Universitatea Internaţională din Florida a estimat că, în timpul primelor 6 luni ale anului 2015 mai mult de 100 de incidente au afectat infrastructura în Statele Unite ale Americii, iar sectorul energetic a suferit cel mai mare număr de atacuri. Atacurile cibernetice asupra Reţelelor Inteligente reprezintă o ameninţare globală şi toate ţările sunt expuse unui risc major, astfel încât experţii în energie şi managerii de reţele sunt motivaţi să ia în considerare un răspuns global şi o metodologie care să prevină orice problemă.

În februarie 2016, Departamentul de Securitate Naţională din SUA (DHS) a emis o alertă (IR-ALERT-H-16-056-01), raportând un caz ce s-a întâmplat în Decembrie 2015 în Ucraina, solicitând un nivel ridicat de atenţie din partea operatorilor de reţele inteligente, motivându-i să accelereze dezvoltarea de mecanisme de protecţie şi de politici de acţiune preventive.

Cazul ucrainean combină un atac cu elemente multiple, de la sabotaj fizic până la complexitatea unui atac cibernetic, atingând un înalt nivel de intruziune, motivând comunitatea Reţelelor Inteligente să întărească eforturile şi colaborarea în vederea unei securităţi sustenabile.

Crăciun negru pentru ucraineni!

În data de 23 decembrie 2015, la ora 04:00 PM, regiunea Ivano-Frankivsk din Ucraina a căzut în beznă pentru câteva ore, mai mult de 220000 de clienţi rămânând fără energie, iar sistemele de comunicaţii şi IT ale companiilor de electricitate au fost afectate sever de atacatori.

În acest caz, atacatorii au combinat un număr mare de unelte de atac, răspândind e-mail-uri phishing conţinând o variantă de malware BlackEnergy 3 şi KillDisk, exploatând nişte goluri de securitate ale documentelor MS Office pentru a pătrunde în reţeaua IT a companiei de electricitate, blocând majoritatea sistemelor de securitate din firewall-uri (figura 2). În acelaşi timp, ei au reuşit să spargă codurile de conectare pentru a accesa nivele mai profunde ale sistemului, controlând magistralele de comunicaţii industriale, precum cele ce interconectau sistemele UPS (Uninterruptible Power Systems) şi SCADA (control supervizare şi achiziţie de date).

Sistemele SCADA sunt de fapt sisteme de control al proceselor (PCS) utilizate pentru monitorizare, culegere şi analiză în timp real a datelor. PCS-urile sunt proiectate pentru a automatiza sistemele electronice pe baza unui set predeterminat de condiţii, precum controlul traficului sau managementul reţelei de putere. Pentru cele utilizate pentru energie scăzută şi sisteme de putere, există o arhitectură de putere definită software, care, considerând rolul strategic pe care îl joacă, necesită un nivel extrem de ridicat de securitate. Reuşind să controleze sistemele SCADA, hackerii au accesat reţeaua de electricitate, cu posibilitatea de a închide şi deteriora sever echipamentele.

Cazul ucrainean este considerat un “exemplu real” a ceea ce s-ar putea întâmpla cu reţele mai mari şi o lecţie de învăţat, ca parte a proiectelor de standardizare a securităţii pentru Reţele Inteligente ce se derulează în SUA, Europa şi Japonia.

Reţele Inteligente mai sigure!

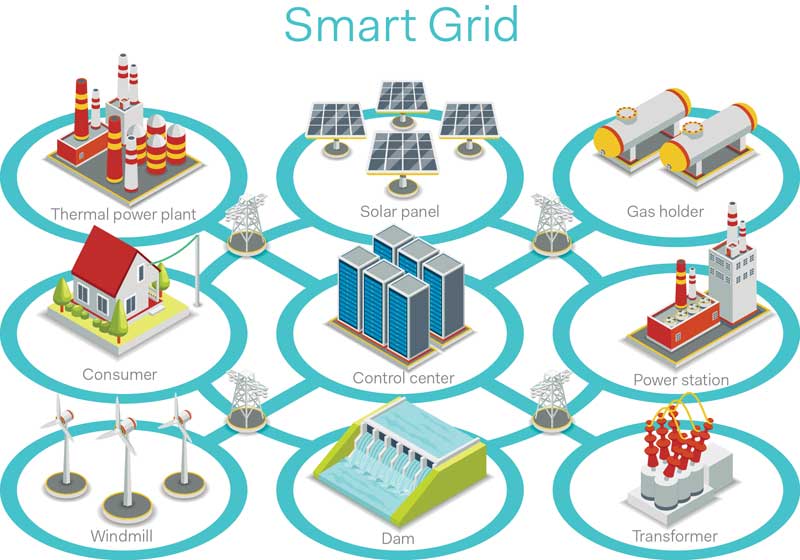

Reţeaua Inteligentă este o arhitectură extrem de complexă cu o mulţime de zone cu posibilitate de intruziune şi atac, mai ales de când operarea unei astfel de reţele s-a transformat de la gestionarea distribuţiei de electricitate la o super maşină de tehnologie a informaţiei şi comunicaţiilor.

Michael McElfresh, profesor de Inginerie Electrică la Universitatea Santa Clara, a condensat foarte bine situaţia, spunând: “Progresul tehnologic în operarea reţelelor a făcut ca reţelele de alimentare să fie mai vulnerabile la atacuri, creşterea Reţelelor Inteligente a creat mai multe puncte de acces pentru penetrarea sistemelor de computere – iar Internetul Lucrurilor va înrăutăţi situaţia.”

Peste tot în lume, guvernele, consorţiile şi grupurile de experţi s-au angajat într-o cursă uimitoare de a implementa metode şi protocoale de securitate pentru a face Reţelele Inteligente mai sigure. În SUA, setul de standarde CIP (Critical Infrastructure Protection) emis de NERC (North American Electric Reliability Corporation) a devenit obligatoriu în 2007 pentru proprietarii, operatorii şi utilizatorii sistemelor electrice BES (Bulk Electric System) pentru a asigura că anumite sisteme ale reţelei, critice pentru o operare sigură, sunt protejate din punct de vedere al unui ciber-atac, dar şi al unui atac fizic. Setul de standarde trece printr-un nou val de revizuiri, de la CIP V3 la CIP V5, sărind peste V4, şi accelerând apariţia V6! Această situaţie reflectă starea căreia trebuie să îi facă faţă organizaţia de standardizare, dezvoltând standarde de securitate într-o lume a ameninţărilor cu evoluţie rapidă.

În Europa, în ciuda unui număr de inițiative la nivelul comunității de securitate a rețelelor informatice europene, cu scopul de a stabili un cadru și proceduri standard de operare, răspunsul la nivelul UE cu privire la incidentele cibernetice nu este coerent, deși proiectele finanțate de UE precum SPARKS (Smart Grid Protection Against Cyber Attacks) conduc la progrese importante.

Pas cu pas, Reţelele Inteligente pe plan mondial devin mai puternice şi mai sigure, deşi potenţialul de ameninţări rămâne ridicat.

Concluzie

Datorită complexităţii şi varietăţii de dispozitive conectate la Reţeaua Inteligentă (figura 3), producătorii de surse de tensiune vor trebui să ia în considerare aspectul securităţii, atunci când echipamentele lor sunt integrate într-o astfel de reţea. Aşa cum am prezentat la APEC 2015, arhitectura de putere definită software este implementată rapid în industria tehnologiei informaţiei şi comunicaţiilor, iar unele sisteme, deja instalate în centrele de date, sunt conectate la Reţele Inteligente şi comunică prin sistem SCADA. Pentru a închide bucla, dacă există un risc mic ca un hacker să trimită o comandă unui POL şi să afecteze procesorul local, riscul ca UPS şi chiar redresorul de conectare să primească o comandă fatală nu este exclus. Cazul ucrainean a declanşat alarma, iar pentru noi, toţi cei implicaţi în dezvoltarea de sisteme de putere conectate la Reţele Inteligente, a reprezentat un semnal că nu trebuie niciodată să uităm de aplicaţia finală şi să fim inovatori de securitate inteligentă.

Autor:

Autor:

Patrick Le Fèvre,

Director Marketing & Communication

Powerbox

www.prbx.com

Aflat la conducerea Powerbox Marketing and Communication, Patrick Le Fèvre este un comerciant experimentat şi inginer de înaltă calificare, cu un palmares bogat în domeniul electronicii de putere, palmares ce se întinde pe parcursul a 25 de ani. El a fost un deschizător de drumuri în comercializarea noilor tehnologii precum dispozitive digitale de putere şi iniţiative tehnice de reducere a consumului energetic. Le Fèvre a scris şi prezentat numeroase buletine informative şi articole la cele mai cunoscute conferinţe mondiale în domeniul electronicii de putere. Acestea au fost publicate de peste 180 de ori în media din întreaga lume. El este de asemenea implicat în câteva forumuri de mediu, împărtăşindu-şi experienţa şi cunoştinţele cu privire la energia curată.

Referinţe:

• US Department of Homeland Security alert (IR-ALERT-H-16-056-01): https://ics-cert.us-cert.gov/alerts/IR-ALERT-H-16-056-01

• E-ISAC – Analysis of the Cyber Attack on the Ukrainian Power Grid: http://www.nerc.com/pa/CI/ESISAC/Documents/E-ISAC_SANS_Ukraine_DUC_18Mar2016.pdf

• The North American Electric Reliability Corporation (NERC).

• Smart Grid Protection Against Cyber Attacks (SPARKS): https://project-sparks.eu