Când le spun oamenilor că lucrez în industria semiconductorilor, cu accent pe securitatea automobilelor, aceștia presupun, de obicei, că este vorba despre alarme auto și brelocuri de chei. Deși furtul de mașini rămâne o preocupare legitimă, există amenințări de securitate mult mai mari asociate cu unitățile de control electronic interne (ECU) și cu comunicațiile acestora în interiorul vehiculului și cu lumea exterioară. Aproximativ 50% din toate vehiculele noi vândute în acest an vor fi vehicule conectate și mulți estimează că aproximativ 95% vor fi conectate până în 2030. Aceste conexiuni prin Bluetooth®, USB, LTE, 5G, Wi-Fi® etc., aduc multă comoditate consumatorului, dar hackerii sunt la fel de încântați de creșterea spectaculoasă a spațiului de atac. O căutare rapidă pe Google pe subiectul pirateriei informatice a vehiculelor va genera un număr nesfârșit de breșe de securitate din lumea reală, care au dus la rechemări costisitoare, procese și la afectarea reputației unor mărci. Fapt: software-ul poate fi predispus la erori, iar erorile pot fi exploatate de hackeri. Există multe lucruri pe care le puteți face pentru a reduce la minimum bug-urile și pentru a lua măsuri corective odată detectate; cu toate acestea, atâta timp cât oamenii scriu cod nou, pot apărea noi bug-uri.

Când le spun oamenilor că lucrez în industria semiconductorilor, cu accent pe securitatea automobilelor, aceștia presupun, de obicei, că este vorba despre alarme auto și brelocuri de chei. Deși furtul de mașini rămâne o preocupare legitimă, există amenințări de securitate mult mai mari asociate cu unitățile de control electronic interne (ECU) și cu comunicațiile acestora în interiorul vehiculului și cu lumea exterioară. Aproximativ 50% din toate vehiculele noi vândute în acest an vor fi vehicule conectate și mulți estimează că aproximativ 95% vor fi conectate până în 2030. Aceste conexiuni prin Bluetooth®, USB, LTE, 5G, Wi-Fi® etc., aduc multă comoditate consumatorului, dar hackerii sunt la fel de încântați de creșterea spectaculoasă a spațiului de atac. O căutare rapidă pe Google pe subiectul pirateriei informatice a vehiculelor va genera un număr nesfârșit de breșe de securitate din lumea reală, care au dus la rechemări costisitoare, procese și la afectarea reputației unor mărci. Fapt: software-ul poate fi predispus la erori, iar erorile pot fi exploatate de hackeri. Există multe lucruri pe care le puteți face pentru a reduce la minimum bug-urile și pentru a lua măsuri corective odată detectate; cu toate acestea, atâta timp cât oamenii scriu cod nou, pot apărea noi bug-uri.

Obținerea accesului la rețeaua de control a vehiculului (CAN bus) este o țintă obișnuită pentru hackeri. Au fost demonstrate cazuri de piraterie informatică prin care hackerii, profitând de o eroare în Bluetooth, au putut exploata o eroare în sistemul de operare al vehiculului, care le-a permis accesul de la distanță pentru a manipula mesajele de pe magistrala CAN. Vehiculele moderne pot avea până la 100 de ECU-uri, iar multe dintre acestea, esențiale pentru siguranță, sunt conectate la bus. CAN bus oferă mai multe avantaje. Utilizează un protocol simplu, ieftin, extrem de robust și relativ imun la perturbații electrice, ceea ce reprezintă o opțiune fiabilă pentru comunicația între nodurile critice din punct de vedere al siguranței. Dezavantajul este că, timp de zeci de ani, protocolul nu a avut niciun fel de securitate, ceea ce înseamnă că, odată ce un hacker obține acces, poate trimite mesaje false care pot provoca distrugeri în comunicația de la bordul vehiculelor. Printre exemple se numără activarea sau dezactivarea ștergătoarelor de parbriz, stingerea farurilor, distragerea atenției șoferului prin manipularea sunetului, crearea de alarme false în instrumentarul de bord, afișarea incorectă a vitezei, deplasarea scaunelor sau chiar scoaterea mașinii de pe șosea. Vestea bună este că, odată cu apariția CAN FD, există octeți suplimentari disponibili în sarcina utilă a mesajului pentru a adăuga securitate prin includerea unui cod de autentificare a mesajului (MAC) pentru a verifica criptografic autenticitatea mesajului, filtrând astfel orice mesaj falsificat. Există două tipuri de MAC-uri din care se poate alege: un HMAC bazat pe ‘hash’ sau un CMAC bazat pe un cifru bloc cu cheie simetrică AES. CMAC este implementat de cele mai multe ori.

Producătorii de echipamente originale au fost foarte ocupați cu actualizarea specificațiilor de securitate cibernetică ca răspuns la toate cazurile de piraterie informatică care au avut loc. Aproape toți producătorii de echipamente originale solicită actualizarea ECU-urilor critice din punct de vedere al siguranței pentru a pune în aplicare noile cerințe de securitate cibernetică, iar unii producători de echipamente originale solicită actualizarea în proporție de 100% a ECU-urilor conectate. Blocul de securitate de bază constă în implementarea unei porniri securizate, care implică verificarea criptografică care să ateste că codul de pornire (boot) și codul aplicației care rulează pe un controler gazdă nu au fost modificate și se află într-o stare de încredere la pornire, la resetare și, adesea, repetat la o cadență prescrisă după pornire. Pe locul al doilea, la mică distanță, se află cerința de a suporta actualizări securizate ale firmware-ului. Reamintim că toate software-urile pot fi afectate de erori; prin urmare, este adesea necesar să se creeze patch-uri pentru erori de firmware care să poată fi aplicate pe teren. Aceste actualizări de firmware necesită, de asemenea, implementări de securitate criptografică care necesită, de obicei, ca sarcinile utile de firmware primite să fie criptate cu o cheie simetrică (AES) și semnate cu o cheie privată asimetrică, cel mai adesea criptografie pe curbă eliptică (ECC). În acest fel, atunci când o imagine de actualizare este prezentată controlerului gazdă, nu se întreprinde nicio acțiune până când semnătura încărcăturii utile nu este verificată cu ajutorul cheii publice ECC încorporate în controler. Odată ce semnătura este verificată, imaginea poate fi decriptată, iar firmware-ul controlerului poate fi actualizat cu patch-ul de eroare sau cu funcția îmbunătățită. A treia contribuție la evoluția securității este autentificarea mesajelor, așa cum a fost descrisă mai sus.

Producătorii de echipamente originale au fost foarte ocupați cu actualizarea specificațiilor de securitate cibernetică ca răspuns la toate cazurile de piraterie informatică care au avut loc. Aproape toți producătorii de echipamente originale solicită actualizarea ECU-urilor critice din punct de vedere al siguranței pentru a pune în aplicare noile cerințe de securitate cibernetică, iar unii producători de echipamente originale solicită actualizarea în proporție de 100% a ECU-urilor conectate. Blocul de securitate de bază constă în implementarea unei porniri securizate, care implică verificarea criptografică care să ateste că codul de pornire (boot) și codul aplicației care rulează pe un controler gazdă nu au fost modificate și se află într-o stare de încredere la pornire, la resetare și, adesea, repetat la o cadență prescrisă după pornire. Pe locul al doilea, la mică distanță, se află cerința de a suporta actualizări securizate ale firmware-ului. Reamintim că toate software-urile pot fi afectate de erori; prin urmare, este adesea necesar să se creeze patch-uri pentru erori de firmware care să poată fi aplicate pe teren. Aceste actualizări de firmware necesită, de asemenea, implementări de securitate criptografică care necesită, de obicei, ca sarcinile utile de firmware primite să fie criptate cu o cheie simetrică (AES) și semnate cu o cheie privată asimetrică, cel mai adesea criptografie pe curbă eliptică (ECC). În acest fel, atunci când o imagine de actualizare este prezentată controlerului gazdă, nu se întreprinde nicio acțiune până când semnătura încărcăturii utile nu este verificată cu ajutorul cheii publice ECC încorporate în controler. Odată ce semnătura este verificată, imaginea poate fi decriptată, iar firmware-ul controlerului poate fi actualizat cu patch-ul de eroare sau cu funcția îmbunătățită. A treia contribuție la evoluția securității este autentificarea mesajelor, așa cum a fost descrisă mai sus.

Un aspect unic în domeniul vehiculelor electrice este nevoia tot mai mare de autentificare a bateriei. Cele mai multe pachete de baterii sunt proiectate cu module de baterii înlocuibile în cadrul unui pachet mai mare, astfel încât, atunci când un modul se defectează, acesta poate fi înlocuit fără a fi nevoie să se înlocuiască întregul pachet sau să trebuiască să avem de-a face cu un pachet neperformant. Modulele prost proiectate pot reprezenta un pericol pentru siguranță, provocând un incendiu la bordul vehiculului; prin urmare, este important ca producătorii de echipamente originale să impună managementul ecosistemului, ceea ce înseamnă că fiecare modul trebuie să fie autentificat criptografic pentru a confirma că producătorul modulului a fost verificat și aprobat de producătorul de echipamente originale înainte de a i se permite să funcționeze în cadrul pachetului. Un modul care nu provoacă incendii, dar care, în schimb, nu funcționează corespunzător, poate afecta reputația mărcii OEM, ceea ce poate duce la o publicitate negativă și la pierderi de venituri. Încă un motiv în plus pentru a verifica criptografic sursa producătorului de module.

Ce înseamnă verificarea criptografică a unui modul? Acest lucru se realizează prin configurarea unor chei de semnare personalizate pentru fiecare client, care vor fi utilizate pentru a furniza dispozitivelor lanțuri de certificate x.509 specifice clientului și un certificat unic la nivel de dispozitiv bazat pe o pereche unică de chei ECC. Dispozitivul provizionat este montat pe fiecare modul de baterie. Atunci când un modul de baterie este înlocuit în cadrul pachetului, sistemul de management al bateriei (Battery Management System – BMS), cunoscut și sub numele de gateway-ul bateriei, va solicita modulului certificatul X.509 unic și va verifica lanțurile de semnături până la o rădăcină de încredere. După verificarea semnăturii, modulului i se prezintă o provocare care urmează să fie semnată cu cheia privată asociată, dovedind cunoașterea unui secret fără a-l transmite pe magistrală, în unele cazuri transmis prin radiofrecvență. Cazul de utilizare la nivel de modul se oprește aici. În cadrul BMS, producătorii de echipamente originale (OEM) au adesea nevoie de un caz de utilizare mai complex. Deoarece BMS/Gateway este punctul de comunicație cu lumea exterioară, furnizând în cloud rapoarte de rutină privind starea de sănătate a bateriei, cazul de utilizare a securității este extins pentru a include pornirea securizată, actualizarea securizată a firmware-ului și TLS (Transport Layer Security) pentru a stabili un canal de comunicație securizat cu cloud-ul.

Ce înseamnă verificarea criptografică a unui modul? Acest lucru se realizează prin configurarea unor chei de semnare personalizate pentru fiecare client, care vor fi utilizate pentru a furniza dispozitivelor lanțuri de certificate x.509 specifice clientului și un certificat unic la nivel de dispozitiv bazat pe o pereche unică de chei ECC. Dispozitivul provizionat este montat pe fiecare modul de baterie. Atunci când un modul de baterie este înlocuit în cadrul pachetului, sistemul de management al bateriei (Battery Management System – BMS), cunoscut și sub numele de gateway-ul bateriei, va solicita modulului certificatul X.509 unic și va verifica lanțurile de semnături până la o rădăcină de încredere. După verificarea semnăturii, modulului i se prezintă o provocare care urmează să fie semnată cu cheia privată asociată, dovedind cunoașterea unui secret fără a-l transmite pe magistrală, în unele cazuri transmis prin radiofrecvență. Cazul de utilizare la nivel de modul se oprește aici. În cadrul BMS, producătorii de echipamente originale (OEM) au adesea nevoie de un caz de utilizare mai complex. Deoarece BMS/Gateway este punctul de comunicație cu lumea exterioară, furnizând în cloud rapoarte de rutină privind starea de sănătate a bateriei, cazul de utilizare a securității este extins pentru a include pornirea securizată, actualizarea securizată a firmware-ului și TLS (Transport Layer Security) pentru a stabili un canal de comunicație securizat cu cloud-ul.

Toate implementările de securitate discutate necesită o stocare securizată a cheilor, care poate fi realizată numai cu o securitate reală bazată pe hardware. Poate fi ușor să se extragă chei de la microcontrolerele standard și chiar de la multe dintre cele care pretind a fi “microcontrolere sigure”, prin efectuarea unor atacuri standard prin microprobare, injectare de erori, atacuri electromagnetice prin canale secundare, cicluri de temperatură/alimentare /schimbare de alimentare și atacuri de sincronizare, pentru a numi doar câteva. Este important să se selecteze dispozitivul potrivit pentru a efectua operațiile criptografice grele și pentru a proteja cheile împotriva acestor tipuri de atacuri. Dispozitivele de securitate specializate sunt disponibile într-o varietate de arhitecturi și sunt denumite prin diverse terminologii, cum ar fi modulele de securitate hardware (HSM – Hardware Security Modules), atat la nivel de cip cât și extern, elemente securizate, subsisteme de stocare securizate, seif de chei, carduri inteligente etc. Aceste dispozitive trebuie să includă sisteme de protecție împotriva atacurilor menționate anterior pentru a proteja cheile din memoria securizată a acestora.

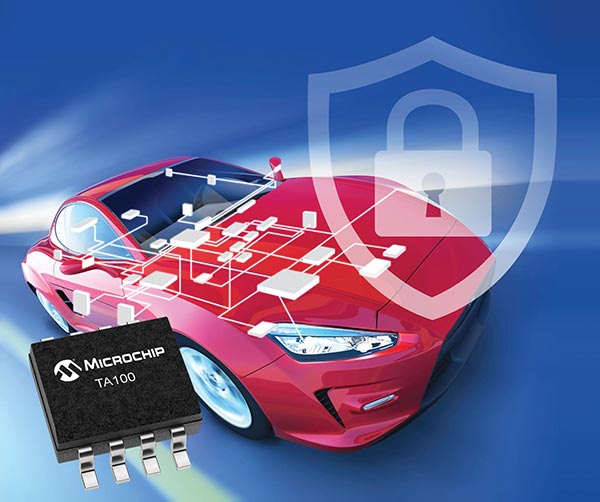

Dar cum poate un furnizor Tier 1 sau un OEM să verifice dacă securitatea implementată este suficient de bună? Cel mai bun mod în care un furnizor de elemente securizate poate dovedi că este demn de securitate este să supună dispozitivul unei terțe părți pentru a efectua o evaluare a vulnerabilității. Această terță parte ar trebui să fie acreditată de o sursă de încredere, cum ar fi Institutul Național de Standarde și Tehnologie (NIST), recunoscut în America de Nord, Biroul Federal pentru Securitatea Informației (BSI) din Germania sau grupul SOGIS (Senior Officials Group Information Systems Security), recunoscut la nivel mondial. Laboratoarele acreditate de SOGIS utilizează un sistem de evaluare a vulnerabilității recunoscut la nivel mondial, Joint Interpretation Library (JIL), care necesită o evaluare “white box”, ceea ce înseamnă că furnizorul de circuite integrate care prezintă proiectul trebuie să furnizeze laboratorului documentația privind proiectarea dispozitivului (fluxul de date, subsistemul, definirea memoriei), secvența de pornire a hardware-ului și firmware-ului, descrierea mecanismelor de protecție a securității, fișa tehnică integrală, documentația de îndrumare privind securitatea și bootloader-ul, toate codurile disponibile (RTL și nivel C, biblioteca criptografică, FW), implementările de algoritmi, scripturile de programare, protocolul de comunicație, configurația cipului și codul sursă. Apoi, laboratorul analizează toată documentația și își trasează planul de atac împotriva mostrelor trimise pentru testare. Sistemul de evaluare alocă puncte în funcție de timpul necesar pentru a extrage o cheie secretă, de nivelul de expertiză necesar (de la proaspăt absolvent de facultate până la mai mulți experți), de cunoștințele despre ținta de evaluare (TOE), de accesul la TOE (câte dispozitive de probă pentru a efectua un atac reușit), de complexitatea și costul echipamentului de piratare și de ușurința de acces la mostrele supuse testului. Scorurile JIL rezultate încep de la nicio clasificare, apoi Basic, Enhanced Basic, Moderate și High fiind cel mai bun scor realizabil. Orice valoare sub JIL High înseamnă că laboratorul a reușit să extragă cheia (cheile) privată (private) din dispozitiv. Dispozitive precum HSM-ul extern CryptoAutomotive™ TrustAnchor100 (TA100) de la Microchip, care au primit un scor JIL High, sunt capabile să reziste la atacuri timp de peste 3 luni de atac, moment în care laboratorul declară dispozitivul “Not practical” în fața atacurilor.

Dar cum poate un furnizor Tier 1 sau un OEM să verifice dacă securitatea implementată este suficient de bună? Cel mai bun mod în care un furnizor de elemente securizate poate dovedi că este demn de securitate este să supună dispozitivul unei terțe părți pentru a efectua o evaluare a vulnerabilității. Această terță parte ar trebui să fie acreditată de o sursă de încredere, cum ar fi Institutul Național de Standarde și Tehnologie (NIST), recunoscut în America de Nord, Biroul Federal pentru Securitatea Informației (BSI) din Germania sau grupul SOGIS (Senior Officials Group Information Systems Security), recunoscut la nivel mondial. Laboratoarele acreditate de SOGIS utilizează un sistem de evaluare a vulnerabilității recunoscut la nivel mondial, Joint Interpretation Library (JIL), care necesită o evaluare “white box”, ceea ce înseamnă că furnizorul de circuite integrate care prezintă proiectul trebuie să furnizeze laboratorului documentația privind proiectarea dispozitivului (fluxul de date, subsistemul, definirea memoriei), secvența de pornire a hardware-ului și firmware-ului, descrierea mecanismelor de protecție a securității, fișa tehnică integrală, documentația de îndrumare privind securitatea și bootloader-ul, toate codurile disponibile (RTL și nivel C, biblioteca criptografică, FW), implementările de algoritmi, scripturile de programare, protocolul de comunicație, configurația cipului și codul sursă. Apoi, laboratorul analizează toată documentația și își trasează planul de atac împotriva mostrelor trimise pentru testare. Sistemul de evaluare alocă puncte în funcție de timpul necesar pentru a extrage o cheie secretă, de nivelul de expertiză necesar (de la proaspăt absolvent de facultate până la mai mulți experți), de cunoștințele despre ținta de evaluare (TOE), de accesul la TOE (câte dispozitive de probă pentru a efectua un atac reușit), de complexitatea și costul echipamentului de piratare și de ușurința de acces la mostrele supuse testului. Scorurile JIL rezultate încep de la nicio clasificare, apoi Basic, Enhanced Basic, Moderate și High fiind cel mai bun scor realizabil. Orice valoare sub JIL High înseamnă că laboratorul a reușit să extragă cheia (cheile) privată (private) din dispozitiv. Dispozitive precum HSM-ul extern CryptoAutomotive™ TrustAnchor100 (TA100) de la Microchip, care au primit un scor JIL High, sunt capabile să reziste la atacuri timp de peste 3 luni de atac, moment în care laboratorul declară dispozitivul “Not practical” în fața atacurilor.

Pe cip sau în afara lui, aceasta este întrebarea. Soluțiile “on-die”, cum ar fi microcontrolerele dual-core pe 32-biți, pot reprezenta un upgrade costisitor pentru o generație anterioară de ECU-uri care ar putea fi foarte bine deservită de un microcontroler (MCU) standard înainte ca securitatea reală să fie impusă de un OEM. De asemenea, generațiile noi de microcontrolere pot introduce întârzieri semnificative în ceea ce privește timpul de lansare pe piață, având în vedere cerința de a reproiecta complet codul aplicației. Dezvoltarea internă a codului de securitate poate fi extrem de riscantă, iar plata unui terț poate fi prohibitivă din punct de vedere al costurilor. De asemenea, este dificil pentru un furnizor de nivel 1 să propage soluția pe mai multe tipuri de ECU, având în vedere cerințele diferite de performanță și periferice ale fiecărui tip. În acest caz, HMS-urile externe sau elementele securizate complementare pot reduce semnificativ sarcina de actualizare a securității pentru furnizorii de nivel 1. Ele pot fi adăugate la un microcontroler standard într-un proiect existent sau pot fi fixate pe toate proiectele noi cu cerințe diferite pentru microcontrolerul gazdă. HSM-urile externe, cum ar fi TA100, sunt preprovizionate, inclusiv toate codurile de securitate, cheile și certificatele, astfel că timpul de lansare pe piață se reduce semnificativ. Este ușor de transferat la orice microcontroler, având în vedere că biblioteca criptografică asociată este agnostică față de microcontroler. Riscurile, timpul de lansare pe piață și costurile totale sunt reduse, oferind furnizorilor de nivel 1 o cale flexibilă de a câștiga afaceri în fața competitorilor care urmează calea unei reproiectări complete.

Pe cip sau în afara lui, aceasta este întrebarea. Soluțiile “on-die”, cum ar fi microcontrolerele dual-core pe 32-biți, pot reprezenta un upgrade costisitor pentru o generație anterioară de ECU-uri care ar putea fi foarte bine deservită de un microcontroler (MCU) standard înainte ca securitatea reală să fie impusă de un OEM. De asemenea, generațiile noi de microcontrolere pot introduce întârzieri semnificative în ceea ce privește timpul de lansare pe piață, având în vedere cerința de a reproiecta complet codul aplicației. Dezvoltarea internă a codului de securitate poate fi extrem de riscantă, iar plata unui terț poate fi prohibitivă din punct de vedere al costurilor. De asemenea, este dificil pentru un furnizor de nivel 1 să propage soluția pe mai multe tipuri de ECU, având în vedere cerințele diferite de performanță și periferice ale fiecărui tip. În acest caz, HMS-urile externe sau elementele securizate complementare pot reduce semnificativ sarcina de actualizare a securității pentru furnizorii de nivel 1. Ele pot fi adăugate la un microcontroler standard într-un proiect existent sau pot fi fixate pe toate proiectele noi cu cerințe diferite pentru microcontrolerul gazdă. HSM-urile externe, cum ar fi TA100, sunt preprovizionate, inclusiv toate codurile de securitate, cheile și certificatele, astfel că timpul de lansare pe piață se reduce semnificativ. Este ușor de transferat la orice microcontroler, având în vedere că biblioteca criptografică asociată este agnostică față de microcontroler. Riscurile, timpul de lansare pe piață și costurile totale sunt reduse, oferind furnizorilor de nivel 1 o cale flexibilă de a câștiga afaceri în fața competitorilor care urmează calea unei reproiectări complete.

Având în vedere mașinile conectate din ziua de azi și traficul intens de comunicație în rețeaua din interiorul autovehiculului, nevoia de securitate pentru autovehicule se extinde în mod clar mult dincolo de alarmele auto. În condițiile în care siguranța și reputația mărcii sunt în joc, este mai important ca niciodată să se selecteze dispozitive cu adevărat sigure, care au fost verificate de terțe părți atunci când se actualizează un ECU pentru a satisface o multitudine de noi specificații de securitate cibernetică ale producătorilor de echipamente originale, standardele SAE, ISO și mandatele de securitate ale guvernelor regionale.

Autor

Todd Slack, Business Development | Strategic & Product Marketing | Automotive & Commercial Security IC’s |

Microchip Technology | https://www.microchip.com