Astăzi, clienții se așteaptă la o disponibilitate nelimitată și de rețea a telefoanelor inteligente și a altor dispozitive mobile personale în automobile, precum și aplicația sistemelor de navigație prin sateliți cu o cerință ridicată în calitatea afișării și densitatea informației, pe scurt legare completă în rețea. În viitor, va fi, de asemenea, nevoie de o conexiune de date constantă cu o infrastructură externă sau cu dispozitive externe. Vehiculele vor deveni astfel o țintă a atacurilor cibernetice și a altor forme de manipulare.

De aceea principala grijă este garantarea confidențialității, integrității și autenticității – care va necesita în cele din urmă măsuri de protecție suplimentare. Diferitele unități de comunicații – de la sisteme finale OEM la vehicule și în unitățile de control individual (ECU – unități de control electronic) – solicită autentificare sigură și protecție împotriva manipulării datelor. Pentru a garanta acest lucru, pentru comunicații sunt utilizate metode criptografice de criptare bazate pe cheie.

Un proces de criptare este la bază o metodă criptografică care utilizează o cheie de criptare pentru a converti un text simplu într-un text cifrat care poate fi apoi translatat înapoi în text simplu utilizând o cheie de cifrare. Nedivulgarea și protecția acestor chei de criptare sunt – printre alți factori – o cerință fundamentală pentru arhitectura de securitate. Acest lucru se datorează faptului că dacă disponibilitatea și confidențialitatea cheilor este încălcată, securitatea generală este compromisă. Impactul asupra industriei auto poate fi dezastruos – și potențial fatal pentru finanțele sale și extrem de distructiv asupra reputației sale. Dacă atacatorii știu cheile relevante, ei pot influența comunicația. Cu alte cuvinte, vehiculele ar necesita să fie luate într-un mediu sigur (atelier sau chiar fabrică), ceea ce este tensionant și costisitor în termeni de timp și de bani. În acest context, nedivulgarea și protecția cheilor arhivate sunt esențiale pentru securitatea cibernetică și securitatea complet funcțională (în conformitate cu ISO 262262) în mașini.

Ancore de încredere

Pentru protejarea cheilor de criptare arhivate pot fi utilizate ancore de încredere bazate pe hardware. În acest caz, trebuie luate măsuri pentru a asigura că numai entitatea autorizată are acces la serviciul de criptare al ancorei de încredere. Ancorele de încredere reprezintă un mediu sigur și izolat în care cheile și certificatele sunt salvate și procesate.

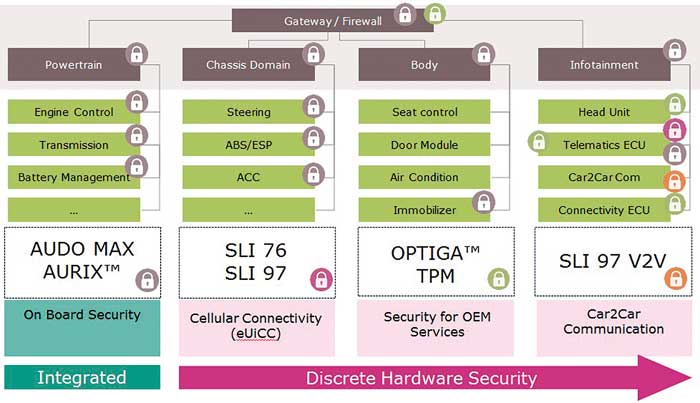

Integrate pe MCU (HSM)

Integrate pe MCU (HSM)

• Securitate pe placă

• Comunicare protejată & interfețe de depanare

• Sarcini critice de mare viteză/timp real

Controlere de securitate discrete

Controlere de securitate discrete

• Comunicație externă protejată

• Securitate hardware certificată

• Protejează certificate & chei critice

Un număr de atacuri ale hacker-ilor au demonstrat clar că implementarea acestor ancore de încredere în software (ca parte a sistemului de operare al microcontrolerului) este neadecvat. Implementarea unui hardware dedicat oferă o protecție mai bună și eficientă.

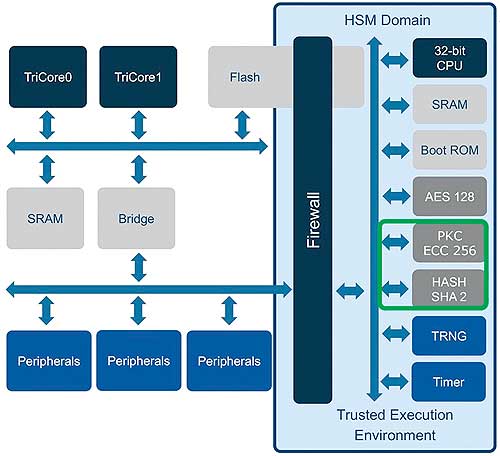

HSM (modulele de securitate hardware) în microcontrolerele AURIX™ sunt utilizate ca ancore de încredere și izolează funcțiile de securitate de alte unități funcționale ale microcontrolerului.

Pe baza acestor fapte, au fost dezvoltate modulele SHE (Security Hardware Extension) și HSM (Hardware Security Modules) și au fost integrate în microcontrolere. Microcontrolerele Infineon AURIX™ au, de exemplu, un HSM integrat, cu a doua generație de HSM-uri (TC3xx) suportând suplimentar criptografie asimetrică (perechi de chei constând dintr-o cheie privată și una publică). O protecție eficientă particulară, în special pentru zone critice din punct de vedere al securității, precum comunicare cu alte vehicule sau în sectorul de informare și entertainment, este oferită de controlerele de securitate speciale precum OPTIGA TPM (Trusted Platform Modules). TPM garantează o autentificare sigură. Pentru a obține acest lucru, modulul stochează certificate utilizate și chei relevante pe termen lung, într-un mediu protejat.

Sunt implementate diferite funcții în ancore de încredere bazate pe hardware pentru a proteja procesele critice din punct de vedere al securității și, de exemplu, transferul cheilor. În acest sens, complexitatea funcțională (codul) este, în comparație cu controlerele protejate, relativ mică. Complexitatea redusă permite testarea cuprinzătoare a hardware-ului și software-ului, ceea ce nu este fezabil financiar pentru tot sistemul.

Utilizarea unor soluții bazate pe microcontroler (HSM), TPM sau SIM ca ancore de încredere în mașini este determinată de aplicațiile respective. Implementarea prin HSM (integrată în microcontroler) este în principal destinată comunicării în vehicule, care necesită un nivel ridicat de performanță de calcul și un comportament robust în timp real. În schimb, controlerele speciale TPM asigură comunicația externă, ceea ce reprezintă un risc mai mare pentru securitatea cibernetică. Mai mult, ele pot fi utilizate ca element de stocare principal pentru chei critice de securitate și certificate. Ele oferă, de asemenea, protecție pentru așa numitele atacuri pe canale laterale. Acestea analizează, de exemplu, timpul de rulare al algoritmului, puterea electrică consumată de procesor pe timpul calculelor sau radiația electromagnetică pentru a putea oferi informații despre chei. Următoarele principii se aplică securității datelor în automobile:

• Integritatea cheilor electronice este un factor major pentru securitatea datelor într-un sistem electronic.

• Este imposibil de obținut un nivel suficient al securității datelor cu chei electronice manipulate sau ușor de manipulat.

• Cheile electronice clonate nu lasă nicio urmă.

• Gestionarea sigură a cheilor electronice trebuie să fie garantată pe întreaga durată de viață a produsului.

• Ancorele de încredere permit administrarea cheilor și aplicațiilor într-un mediu nesigur (de exemplu pe durata operării vehiculelor).

Protecție eficientă prin standarde

În același timp, producătorii de mașini clasifică datele în termeni de relevanță a securității. Clasificarea respectivă are, de asemenea, impact asupra măsurilor necesare sau asupra protecției cheilor corespunzătoare. Durata de viață a cheilor electronice este de asemenea relevantă. Cheile electronice cu o durată de viață mai mare oferă o mai mare protecție față de cheile care pot fi utilizate numai pentru o perioadă limitată (chei de sesiune). Reutilizarea la ora actuală a procedurilor și a algoritmilor încetățeniți și larg răspândiți pentru implementare în mecanisme de securitate reduce nivelul specific de efort asociat cu securitatea datelor în vehicule. După o experiență inițială negativă prin utilizarea de algoritmi dezvoltați in-house, tehnicile de criptare standardizate, inclusiv AES, RSA, și ECC, au devenit normă în industria auto.

Cu toate că re-aplicarea unor tehnologii de securitate existente și dovedite este de dorit, mașinile au unele cerințe specifice cărora trebuie să li se răspundă: mașinile trebuie să răspundă unor cerințe de calitate mai ridicate în condiții de operare robuste, oferind o siguranță în funcționare mai mare și o durată de viață așteptată mai mare decât media. Soluțiile de securitate a datelor din lumea tehnologiei cardurilor cu cip sunt deja larg răspândite. În ceea ce privește aplicarea în vehicule, trebuie să fie luate în considerare un domeniu de temperatură extins și standardele de calificare uzuale – un exemplu de controlere de securitate în acest sens îl reprezintă SIM-urile. Pentru a răspunde cerințelor în termeni de vibrații, domeniu de temperatură extins și standard AECQ-100, industria auto se bazează pe tehnologii SIM robuste, ce pot fi lipite.

Controlerele de securitate TPM acoperă un spectru standard de funcții de securitate. Protecția începe deja în procesul de producție după cum controlerele de securitate au o cheie personală individuală alocată pe cip. În particular, controlerele TPM ca memorie principală pentru certificate și chei de securitate critice, permit transferul sigur al noilor chei.

Protecție pe întreaga durată de viață

Cheile de criptare utilizate în mașini trebuie, în funcție de tehnicile utilizate și managementul cheilor, să fie protejate pe întreaga durată de viață a vehiculului, de la producție și până la retragerea din uz. Producția este în mod special o fază critică, deoarece acesta este punctul în care cheile trebuie transferate în text simplu. Dacă acest proces nu este protejat adecvat, atacatorii pot câștiga acces la un mare număr de chei. Mai mult, injectarea cheilor poate fi realizată în câteva locații și de către subcontractori, ceea ce pune o presiune mai mare pe procesele și resursele de securitate.

O soluție eficientă este aplicarea unui controler de securitate personalizat. În acest caz, personalizat înseamnă că circuitul de control de securitate are o cheie personală individuală alocată cipului, care a fost stocată de producătorul semiconductorului pe durata unui proces de fabricație certificat. Dat fiind că aceste controlere de securitate sunt protejate împotriva atacurilor hardware, ele pot fi furnizate fără cerințe logistice speciale. Ele pot fi manipulate numai utilizând cheia personalizată. Un controler TPM cu securitate personalizată facilitează suplimentar procesul de personalizare al dispozitivelor de control, după cum cheia privată protejată în controler poate fi utilizată pentru a transfera și alte chei prin comunicație sigură. Siguranța unui produs depinde de calitatea procesului de securitate și ar trebui să facă parte integrantă din dezvoltarea produsului și din fazele de producție. De exemplu, procesul de dezvoltare și producție al TPM-urilor OPTIGA este certificat conform Criteriilor Comune. Versiunea curentă a acestora a fost stabilită în 1999 ca standard internațional ISO/IEC 15408 și specifică criteriile de evaluare și certificare a siguranței în funcționare, a calității și încrederii oferite de produsele IT. Mai mult, TPM-urile sunt produse și personalizate utilizând procese de fabricație care sunt complet auditate și certificate. Această monitorizare strictă a proceselor de securitate de către organisme de certificare independente sau aprobate de stat stă la baza înaltului nivel al calității securității oferit de TPM-urile de la Infineon.

Microcontrolerele cu controlere de securitate TPM și HSM oferă, de exemplu, mecanisme de securitate bazate pe hardware pentru diferite funcții ale unei aplicații SOTA în cadrul vehiculului.

Un alt factor critic este așteptarea unei durate mari de viață pentru autovehicul, de până la 20 de ani sau chiar mai mult. O cerință ce rezultă din acesta este ca implementarea algoritmilor de criptare să fie sigură pe întreaga durată de viață a vehiculului. Pentru a fi asigurat acest deziderat, arhitectura de securitate ar trebui să faciliteze comutația simplă a funcționalității de criptare, posibilitatea de a suporta în paralel algoritmi vechi și noi, și să ofere suficiente resurse hardware (magistrale, memorie etc.) pentru chei noi, mai lungi. Această așa numită “cripto-agilitate” este suportată, de exemplu, de standardul TPM 2.0.

Exemplu de aplicație SOTA

Costisitoarele acțiuni de rechemare pentru a elimina problemele de software din unitățile de control ale vehiculelor i-au forțat pe producătorii de mașini să ia în considerare din ce în ce mai mult oportunitățile care ar conduce la actualizarea software-ului prin aer (SOTA). Pe lângă economiile rezultate din eliminarea costurilor cu rechemarea în service, conexiunea mobilă la vehicule și opțiunea de a descărca noi programe prin interfața de comunicație, permite noi funcții și aplicații. Soluțiile de securitate dedicate furnizează mecanisme de securitate bazate pe hardware pentru diferite funcții într-o aplicație SOTA din vehicul. Suplimentar comunicației end-to-end între serverul OEM și unitatea de control țintă, arhitectura din vehicul pentru SOTA poate fi implementată prin 3 unități de control (blocuri ECU) în care diferite soluții de securitate corespund funcțiilor de securitate respective: unitate de control telematică, poartă centrală și unitate de control țintă. Serviciile de autentificare și criptare sunt activate în unitatea telematică utilizând conexiune wireless, iar apoi datele transmise (de la OEM) sunt recepționate și decriptate utilizând un protocol de securitate. Implementarea unui controler de securitate TPM dedicat este recomandată pentru această funcție critică de autentificare pentru a proteja cheile și certificatele de securitate.

Subsecvent, actualizarea software-ului este stocată în memoria principală a vehiculului. După autentificarea și verificarea OEM (în poarta centrală), pachetele de date respective sunt despachetate pentru unitățile de control. Începe apoi procesul de actualizare cu programare, iar pachetele de date sunt trimise în blocuri mici la blocurile ECU. În cadrul ECU, blocurile de date sunt decriptate, decomprimate, iar noul cod este scris în memoria flash a unității de control țintă printr-un bootloader flash securizat. Acesta din urmă este un element cheie pentru procesul SOTA din unitatea de control. Principalele funcții de securitate sunt, de exemplu, executate de HSM în microcontrolerul AURIX™: bootare sigură, autentificare, decriptare și criptare, management chei și verificare integritate. Autentificarea pentru acces flash previne accesul neautorizat la citirea și scrierea în memoria flash. Accesul la flash este activat numai de HSM după autentificarea cu succes a porții centrale și după trimiterea comenzii de programare respective. După succesul verificării actualizării, aceasta este raportată la serverul de actualizare. La sfârșitul modului de actualizare, vehiculul este repornit (reboot) sau pornit cu toate blocurile ECU.

Concluzie

Soluțiile de semiconductoare de ultimă generație permit realizarea de sisteme de securitate pentru vehicule cu securitate funcțională ridicată și securitate cibernetică, care protejează vehiculul, precum și pe ceilalți parteneri din trafic. Sunt disponibile circuite optimizate pentru aplicații specifice, microcontrolere pe 32 de biți cu module hardware de securitate integrate (HSM), controlere SIM și controlere de securitate speciale TPM, precum și cu pachetele software corespunzătoare. În acest fel, este posibilă adaptarea mecanismelor de securitate respective la cerințele de securitate ale unei aplicații particulare. Utilizarea unor algoritmi de criptare dovediți, ca de exemplu AES și ECC, precum și aderarea la standarde, ca SHE, EVITA și TPM, minimizează riscul și eforturile de integrare pentru OEM-uri, furnizorii lor și sub-furnizori.

Autor: Martin Motz, Product Manager CPU