În viitor, comunicația V2I (vehicul – infrastructură) și V2V (vehicul – vehicul) va fi combinată cu V2X (vehicul – orice) – o piață de 1 miliard de dolari care atrage, de asemenea, o atenție crescută din partea clienților. Unul dintre scopurile comunicației V2X este de a reduce numărul de accidente prin schimburi de informații. Pe baza unor analize ale accidentelor rutiere între 2004 și 2008, Departamentul de Transport al Statelor Unite ale Americii (USDOT) a descoperit că sistemele V2X pot preveni 4,5 milioane de accidente, adică 81% din toate accidentele.

În viitor, comunicația V2I (vehicul – infrastructură) și V2V (vehicul – vehicul) va fi combinată cu V2X (vehicul – orice) – o piață de 1 miliard de dolari care atrage, de asemenea, o atenție crescută din partea clienților. Unul dintre scopurile comunicației V2X este de a reduce numărul de accidente prin schimburi de informații. Pe baza unor analize ale accidentelor rutiere între 2004 și 2008, Departamentul de Transport al Statelor Unite ale Americii (USDOT) a descoperit că sistemele V2X pot preveni 4,5 milioane de accidente, adică 81% din toate accidentele.

Amenințare

V2X nu s-a dovedit așa de populară până acum. Un motiv pentru acest lucru este acela că există o percepție negativă în ceea ce privește securitatea comunicației V2X. Cea mai mare amenințare posibilă constă din atacuri cibernetice. Dacă se preia controlul sistemului computerizat al vehiculului sau al sistemului de telefon celular, se poate ajunge la o distrugere a proprietății și se poate chiar amenința viața dacă mașina este condusă în acel moment. În 2015, doi cercetători în securitate au reușit să preia controlul de la distanță al magistralei CAN a unui Jeep Cherokee, ceea ce le-a permis să ia controlul vehiculului; ei au utilizat un punct slab al sistemului de infotainment bazat pe Linux. Un an mai târziu, cei doi cercetători au reușit din nou să comande direcția unui Jeep Cherokee prin intermediul unui laptop conectat la portul OBD al vehiculului.

Atunci când a fost dezvoltat CAN, acum câteva zeci de ani, securitatea nu era o problemă. În consecință, CAN nu garantează confidențialitatea datelor, iar semnalele sunt transferate în mod de emisie.

Mașinile moderne de azi schimbă mesaje prin magistrala CAN, de exemplu pentru deschiderea ușilor și pornirea motorului. Mesajele sunt schimbate între un ECU (unitate de control electronic) în interiorul vehiculului și o cheie electronică. Dacă sistemul este compromis, un hoț poate fura cu ușurință mașina.

Suplimentar, funcțiile standardelor de comunicație wireless: Bluetooth, GPRS sau UMTS pentru Internet mobil precum email, SMS, flux video, apeluri video etc. au oferit atacatorilor noi “zone țintă”. Acestea le permit nu numai să preia controlul vehiculului, dar și să instaleze software premeditat, cu scopul de a fura de la distanță datele vehiculului, precum localizarea, rutele frecvent utilizate, apelurile efectuate. De vreme ce așa numitul T-BOX – unitatea de control telematic − este acum responsabilă pentru toate funcțiile de comunicație menționate anterior, concentrarea fiind în mod cert către securitate.

Soluție

Soluție

Ce caracteristici trebuie să aibă o arhitectură hardware pentru a asigura că ECU respectă cele mai ridicate cerințe de securitate și este protejat împotriva falsificării, instalării neautorizate, încărcării de software nedorit, troieni și upgrade fals?

Criptarea datelor este o cale eficientă de a asigura integritatea, disponibilitatea și confidențialitatea datelor în cadrul magistralei de comunicație interne a vehiculului. Metodele criptografice pot astfel preveni atacurile cibernetice.

În anii din urmă, diferite grupuri de interese și-au stabilit să propună linii directoare pentru proiectarea și verificarea sistemelor care pot rezista atacurilor și încercărilor de manipulare.

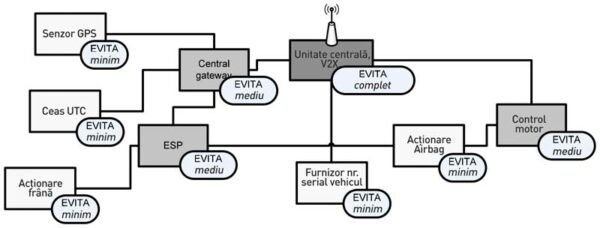

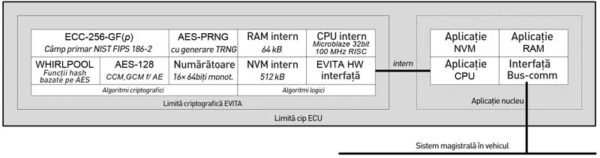

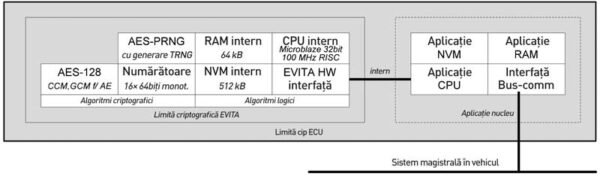

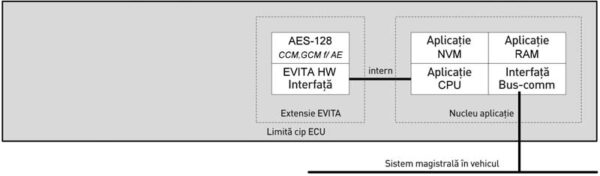

Un prim exemplu al acestui lucru este proiectul de cercetare EVITA finanțat de EU, în care au fost implicate câteva companii precum BMW, Continental, Fujitsu, Infineon și Bosch. EVITA a venit cu un număr de linii directoare care descriu în detaliu proiectarea, verificarea și prototiparea diferitelor arhitecturi de securitate pentru ECU din industria auto. Mai mult, EVITA stipulează că toate unitățile ECU critice sunt echipate cu un cip, care conține nu numai un modul hardware de securitate (HSM) dedicat, ci și CPU, în care au fost definite pentru HSM trei profiluri diferite: complet, mediu și minim. Aceste module criptează și decriptează toată informația schimbată între unitățile ECU.

Pe baza standardului EVITA, un număr în creștere de furnizori de semiconductoare implementează în microcontrolerele/microprocesoarele lor ceea ce se definește ca o “zonă sigură” (numită și “ancoră de încredere”). De exemplu, STMicroelectronics a integrat module HSM atât în familia sa de microcontrolere (MCU) SPC5 pe care se bazează arhitecturile de putere, cât și pe procesoarele sale ARM, de exemplu STA1385 TCU (unitate de control telematic).

Aceste circuite integrate (IC) cu HSM oferă protecție cuprinzătoare împotriva amenințărilor atacurilor cibernetice. HSM este un subsistem izolat cu propriul său nucleu de procesor sigur, RAM și memorie Flash (program și date). Suplimentar, modulele HSM sunt caracterizate de acceleratoare hardware pentru criptografie. La ST, acestea sunt acceleratoarele pentru criptografie C3, care conțin, de asemenea, un generator adevărat de numere aleatoare (TRNG). Datele și cererile de întrerupere sunt schimbate între HSM și procesorul de aplicație printr-o interfață hardware.

HSM nu numai că își asumă controlul accesului, dar poate genera, de asemenea, numere cu adevărat aleatoare pentru chei de criptare și poate îndeplini toate celelalte funcții de criptare mulțumită TRNG integrat. După cum a fost deja menționat, magistrala CAN nu furnizează un înalt nivel de securitate și de aceea nu poate garanta confidențialitatea și integritatea datelor transferate. Cu toate acestea, cu date criptate, magistrala CAN poate fi utilizată pentru un transfer sigur al datelor. Sunt utilizați algoritmi de criptare asimetrici și simetrici, cu funcții HASH, MAC (coduri de autentificare a mesajelor) sau CMAC care asigură confidențialitatea datelor, integritatea și disponibilitatea acestora, semnătură digitală și autentificarea datelor. Toate funcțiile de codare și decodare sunt implementate în hardware pentru a asigura că procesorul gazdă nu este supraîncărcat.

Aplicație tipică

Aplicație tipică

Boot-are sigură − Funcția de pornire sigură validează integritatea boot loader-ului. Pentru a face acest lucru, modulul HSM al MCU încarcă întâi boot loader-ul din memoria Flash prin magistrala master. Utilizând o cheie secretă agreată, HSM poate calcula un MAC (cod de autentificare mesaj) pentru mesajul recepționat; dacă valoarea MAC calculată corespunde valorii MAC stocate pentru boot, integritatea datelor este sigură și MCU poate utiliza boot loader.

Comunicație sigură − Modulul HSM permite, de asemenea, o comunicație sigură. Următoarele exemple arată cum lucrează: O unitate centrală ECU comunică cu un senzor ECU. După cum a fost deja explicat, fiecare HSM dispune de un generator TRNG și un motor de criptare hardware. Unitatea centrală ECU generează un număr aleator și îl trimite către senzorul ECU. Senzorul primește numărul aleator, măsoară datele sale în paralel și activează propriul său HSM pentru a cripta datele măsurate cu numărul aleator al ECU. Senzorul ECU trimite datele criptate înapoi la unitatea ECU centrală. Aceasta decriptează datele utilizând propriul său număr aleator. Numărul aleator transferat este apoi comparat cu numărul aleator recepționat pentru a verifica autenticitatea și integritatea datelor. TRNG protejează împotriva atacurilor de tip reluare (replay) și criptarea împotriva interceptărilor.

Protecția memoriei Flash − De vreme ce firmware-ul și configurațiile de securitate precum parole și chei sunt stocate în memoria Flash a controlerului, protecția sa este, de asemenea, critică. Microcontrolerele ST SPC5 sunt din acest motiv echipate cu două module care sunt responsabile exclusiv de protecția memoriei: TDM forțează software-ul să scrie un set de date într-o zonă Flash specifică înainte ca unul sau mai multe blocuri să poată fi șterse dintr-un TDR (regiunea de detecție a falsificării). Modulul PASS, pe de altă parte, realizează o comparație de parolă înainte ca memoria Flash să poată fi scrisă sau ștearsă.

Configurația securității sistemului − Pentru a asigura o pornire sigură a sistemului după o reinițializare, toate formatele de configurație a dispozitivului (DCF) stocate sunt verificate din punct de vedere al integrității înainte de repornire, prevenind astfel intervenții și schimbări neautorizate. Suplimentar, pot fi verificate și câteva funcții de securitate. Se asigură astfel posibilitatea de stopare a oricăror încercări de a schimba conținutul într-o locație specifică utilizând diferite metode de atac sau prin încărcarea de software nedorit.

Concluzie

Măsurile de securitate IT în vehicule sunt esențiale. Utilizarea celor mai recente semiconductoare cu module HSM integrate ajută la îmbunătățirea securității și face implementarea mai eficientă.

Autor: Hao Wang, Product Sales Manager Microcontroller

Rutronik | www.rutronik.com

![]()