Într-o eră în care digitalizarea devine motorul principal al afacerilor, securitatea cibernetică a companiilor nu mai reprezintă doar o opțiune, ci o necesitate critică. Creșterea numărului de atacuri cibernetice, sofisticarea amenințărilor și impactul devastator al breșelor de securitate impun adoptarea unei strategii integrate care combină mijloace tehnice, procese bine definite, proceduri clare și instruirea continuă a angajaților. Acest articol detaliază principalele amenințări cibernetice, precum și modalitățile prin care companiile își pot proteja datele și infrastructura IT.

Amenințări cibernetice

Amenințările cibernetice au crescut exponențial, în anul 2024 fiind înregistrate peste treizeci de mii de noi Vulnerabilități și Expuneri Comune (CVE), în conformitate cu raportul anual realizat de Skybox. Este fără precedent apariția unei noi Vulnerabilități și Expuneri Comune (CVE) la fiecare 17 minute, ceea ce reprezintă peste 600 de vulnerabilități noi, săptămânal.

Organizațiile trebuie să identifice tipul și locația datelor lor sensibile stocate electronic, ca parte a unei evaluări a riscurilor de securitate efectuată pentru a identifica nivelul de protecție pe care activele lor îl necesită împotriva diferitelor amenințări. Această protecție se concentrează adesea pe menținerea confidențialității datelor, deși integritatea și disponibilitatea datelor sunt, de asemenea, importante și, de cele mai multe ori, sunt trecute cu vederea. Astfel de date ar putea să se găsească în organizații din diferite locații, incluzând documente de planificare strategică, propuneri de afaceri, licitații, date despre parteneri și clienți, rapoarte financiare și contabile, documente juridice și proprietăți intelectuale.

Atacurile de tip malware reprezintă cea mai răspândită formă de amenințare a datelor și informațiilor sensibile. Malware-ul, este orice software creat în mod rau intenționat pentru a deteriora sau exploata sistemele informatice, rețelele și diverse dispozitive. Fiind adesea dezvoltat de infractorii cibernetici, scopul acestuia este să perturbe funcționarea normală a mediilor digitale. Atunci când un dispozitiv este infectat cu malware, atacatorul obține accesul neautorizat și poate compromite datele sau blocarea accesului pe dispozitiv.

Organizațiile ar trebui să implementeze strategii de atenuare care să abordeze toate etapele intruziunilor cibernetice vizate.

Scenarii de atac de tip malware

Etapa 1 – Livrarea și execuția software-lui rău intenționat (malware)

Atacatorii efectuează recunoașterea pentru a selecta un utilizator țintă și, de obicei, îi trimit acestuia un e-mail rău intenționat de „phishing” care conține fie un hyperlink către un site web cu conținut rău intenționat, fie un atașament de e-mail rău intenționat. Exemple de astfel de atașamente de e-mail includ un program executabil, un document Microsoft Office care conține o macrocomandă rău intenționată sau un fișier script (de exemplu, JScript, VBScript, Windows Script File, aplicație HTML sau PowerShell) – aceste fișiere pot fi într-un fișier zip, RAR sau alt fișier de arhivă. Alternativ, atacatorii ar putea compromite un site web legitim pe care utilizatorul este probabil să îl viziteze.

Această recunoaștere este mai ușoară pentru atacatori dacă numele utilizatorului și adresa de e-mail sunt ușor disponibile prin site-ul web al angajatorului, site-urile de rețele sociale sau dacă utilizatorul își folosește adresa de e-mail de serviciu în scopuri care nu au legătură cu activitatea în cadrul organizației pentru care lucrează.

Malware-ul este apoi executat pe computerul utilizatorului și este configurat să persiste prin executarea automată de fiecare dată când utilizatorul repornește computerul și se conectează. Malware-ul comunică cu infrastructura internet de “comandă și control” a atacatorilor, descarcă, de obicei, programe malware suplimentare, permițându-le să controleze de la distanță computerul utilizatorului și să efectueze orice acțiune sau să acceseze orice date la care are acces contul de utilizator compromis.

Etapa 2 – Propagarea în rețea

Atacatorii ar putea folosi credențialele (utilizator și parolă) de cont compromise sau, în unele cazuri, vulnerabilități exploatabile care afectează alte computere din organizație, pentru a se deplasa lateral în rețea, pentru a localiza și accesa date sensibile. Deplasarea laterală în rețea poate avea loc rapid în rețelele cu restricții inadecvate de acces la rețea, mai ales atunci când mai multe computere partajează aceeași parolă de acces de administrator local. Datele accesate frecvent includ fișiere Microsoft Office, fișiere de e-mail Outlook, fișiere PDF, precum și date stocate în baze de date. Atacatorii accesează, de obicei, detalii precum ierarhia organizației, numele de utilizator și frazele de acces, inclusiv acreditările de acces la distanță, precum și datele de sistem, inclusiv detaliile de configurare a computerelor și a rețelei.

Deși parolele de acces pot fi stocate ca hashuri criptografice, acestea pot fi deseori extrase de atacator. În funcție de puterea criptografică a algoritmului de hashing, aceste hashuri pot fi sparte pentru a obține frazele de acces asociate, utilizând software disponibil gratuit și un singur computer sau un serviciu de cloud computing disponibil public. O anumită atenuare este furnizată prin solicitarea tuturor utilizatorilor să selecteze o parolă de acces puternică, folosind un algoritm criptografic puternic. Alternativ, atacatorii pot folosi un logger de taste sau tehnica “pass the hash”, evitând să spargă hash-urile parolelor de acces.

Utilizarea autentificării “single sign-on” în organizație ar putea aduce beneficii semnificative atacatorilor. În schimb, utilizarea adecvată a autentificării multifactor ajută dacă este implementată pentru acces la distanță, precum și atunci când utilizatorii efectuează acțiuni privilegiate, cum ar fi administrarea unui computer sau atunci când utilizatorii accesează o baza de date importantă.

Etapa 3 – Exfiltrarea datelor

Atacatorii folosesc și fișiere zip, RAR sau alte fișiere de arhivă pentru a comprima și cripta o copie a datelor sensibile ale organizației.

Atacatorii exfiltrează aceste date din rețea, folosind protocoalele de rețea disponibile și porturile permise de firewall-ul gateway-ului organizației, cum ar fi HTTPS, HTTP sau, în unele cazuri, DNS sau e-mail.

Atacatorii pot obține rețeaua privată virtuală (VPN) sau alte credențiale de cont de acces la distanță, în special în absența autentificării multifactoriale și pot folosi această conexiune de rețea criptată pentru exfiltrarea datelor, cu scopul de a învinge monitorizarea bazată pe rețea.

Atacatorii dețin, de obicei, mai multe computere compromise în rețeaua organizației, precum și VPN-uri compromise sau alte conturi de acces la distanță, menținute ca “backdoors” pentru a facilita colectarea și exfiltrarea ulterioară a datelor în viitor.

Etapa 4 – Compromis local

Compromiterea locală se concentrează pe valorificarea locală a drepturilor administrative asupra sistemului infectat pentru a stabili persistența locală. Metodele utilizate în mod obișnuit sunt crearea și manipularea contului, escaladarea privilegiilor, compromiterea credențialelor și utilizarea în scop fraudulos a componentelor administrative încorporate precum PowerShell.

Organizațiile pot asigura protecția datelor și informațiilor critice utilizând modalități de protecție multiple

- Mijloace Tehnice

– Soluții de protecție endpoint (EDR, Antivirus Next-Gen).

– Firewall-uri și sisteme IDS/IPS.

– Criptarea datelor și backup-uri automate.

– Gestionarea identităților prin MFA și IAM.

- Procese și Proceduri

Este esențial ca organizațiile să implementeze politici de securitate clar definite, să gestioneze actualizările software și să auditeze periodic accesul la date.

- Instruirea Angajaților

Factorul uman este esențial în securitatea cibernetică. Programele de conștientizare și simulările de atacuri phishing pot preveni incidente majore.

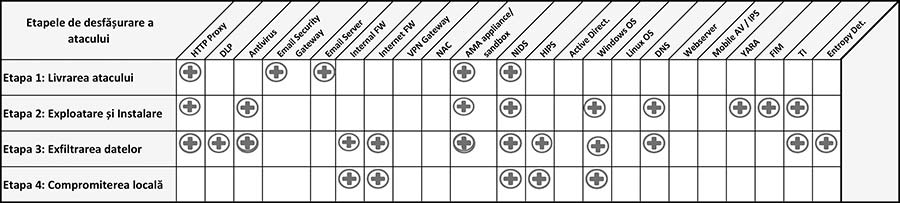

Figura 1: Etapele de desfășurare a atacului de tip ransomware și soluțiile tehnice care pot fi utilizate pentru detecție și protecție

În figura alăturată sunt descrise soluțiile tehnice care pot asigura apărarea cibernetică în fiecare etapă a scenariului de atac descris anterior.

Cele mai importante reguli prin care organizațiile trebuie să-și instruiască angajații să le respecte pentru a nu pune în pericol datele și rețeaua organizației sunt:

- Să fie atenți la e-mailurile de tip phishing. Angajaților trebuie să li se reamintească să evite să acceseze linkurile din e-mailuri de la persoane pe care nu le cunosc, iar instalarea de aplicații terțe ar trebui să se limiteze la magazinele de aplicații de bună credință, chiar și pe dispozitivele personale.

- Să evite utilizarea Wi-Fi-ului public, să se asigure că routerele Wi-Fi de la domiciliu sunt suficient securizate și să verifice securitatea dispozitivelor pe care le folosesc pentru prestarea activităților de la distanță.

- Să configureze autentificarea prin doi factori cu parolă și SMS atât la VPN-ul companiei cât și pentru site-urile care permit această facilitate.

- Să realizeze backup pentru date urmând regula 3-2-1: Creați cel puțin trei copii ale datelor în două formate de stocare diferite, cu cel puțin o copie localizată în afara site-ului. Această copie de rezervă se face periodic pe un mediu extern de stocare (memory stick, hard disc extern, CD/DVD), care se păstrează neconectat la calculator. Copia de rezervă se poate face și pe o resursă de rețea partajată (file sharing) sau pe o resursă de rețea de tip cloud (gen Microsoft OneDrive etc.). În acest caz, resursa de rețea se va păstra conectată la calculator doar pe durata operației de copiere. În restul timpului, resursa de rețea va fi deconectată de la calculator. Motivul este că virușii de tip ransomware criptează și datele de pe resursele de rețea conectate la calculatorul infectat.

- Actualizările de securitate trebuie să fie aplicate pe sistemul de operare și pe toate programele folosite (Microsoft Office, Adobe Reader, Flash player etc.) cât mai repede după ce apar.Semnăturile aplicației antivirus să fie actualizate la zi.

- Calculatorul să fie repornit frecvent, mai ales dacă repornirea este cerută de procesul de actualizare.

Semnalele de alarmă prin care se semnalează intruziunea unui atacator cibernetic pe care angajații ar trebui să le aibă în vedere sunt:

- Apar noi programe care nu au fost instalate.

- Calculatorul încetinește.

- Anunțuri pop-up ciudate apar pe ecran.

- Pierderea controlului mouse-ului sau tastaturii.

Dacă oricare dintre acestea începe să se întâmple, angajații trebuie să notifice administratorul IT al organizației, astfel încât să poată atenua imediat riscul.

Concluzii

Protecția datelor și informatiilor critice se poate realiza prin efectuarea controalelor preventive. Toate programele malware se bazează pe vulnerabilități software cunoscute și care pot fi remediate în principal prin actualizarile de software. Gestionarea vulnerabilităților necesită aplicarea patch-urilor cât mai curând posibil, limitând timpul în care organizația este expusă vulnerabilităților software cunoscute.

Protecția împotriva programelor malware prin gateway-ul de internet poate detecta malware-ul rău intenționat încorporat în vectorul de atac cel mai important, aplicația de e-mail. Aceste măsuri ar trebui completate cu protecție antivirus împotriva programelor malware în punctele cheie din interiorul rețelei și pe computerele utilizatorilor. Dispozitivele de tip gateway de internet ar trebui folosite pentru prevenirea accesului neautorizat la serviciile critice sau la serviciile nesigure care pot fi necesare intern. De asemenea, gateway-ul ar trebui să poată detecta orice intrare neautorizată sau conexiuni de ieșire.

Controalele de acces ale utilizatorilor bine implementate și desfășurate regulat vor restricționa aplicațiile, privilegiile și datele pe care utilizatorii le pot accesa. Configurarea securizată poate elimina aplicațiile software inutile și conturile de utilizator implicite. Trebuie să ne asigurăm de asemenea, că parolele implicite sunt modificate și orice caracteristici automate care ar putea activa imediat programele malware (cum ar fi AutoRun pentru unitățile media) sunt dezactivate.

Formarea, educarea și conștientizarea utilizatorilor sunt extrem de valoroase pentru a reduce probabilitatea de succes a „ingineriei sociale”.

În cele din urmă, un aspect esențial pentru detectarea efectivă a unei breșe este capacitatea de a monitoriza întreaga activitate a rețelei și de a o analiza pentru a identifica orice activitate rău intenționată sau neobișnuită.

Autor: Dr.ing. Vasile Voicu

E-mail: vasilevoicu@gmail.com

Certificat CISSP, CISA, CEH, COBIT, ISO27001