Cyber-atacurile au în mod clar potențialul de a distruge sisteme implicate în apărare, sănătate, finanțe, rețele de alimentare cu energie, control trafic, sisteme bancare și, în principiu, orice aspect al vieții de zi cu zi la care vă puteți gândi. Ceea ce este mai alarmant este faptul că, atât frecvența, cât și puterea acestor atacuri se pare că sunt în creștere.

Cyber-atacurile au în mod clar potențialul de a distruge sisteme implicate în apărare, sănătate, finanțe, rețele de alimentare cu energie, control trafic, sisteme bancare și, în principiu, orice aspect al vieții de zi cu zi la care vă puteți gândi. Ceea ce este mai alarmant este faptul că, atât frecvența, cât și puterea acestor atacuri se pare că sunt în creștere.

Sistemele embedded sunt susceptibile la numeroase amenințări, iar dezvoltatorii trebuie să găsească modalități de a le înarma corespunzător. Problemele cheie cărora trebuie să li se răspundă includ toate cele ce urmează: contrafacere, inginerie inversă, injectare malware sau substituire de firmware, ascultare neautorizată, furt de identitate, conexiune neautorizată la rețea și re-utilizare neautorizată.

Dezvoltări de securitate în sistemele embedded

Inginerii embedded au nevoie să înceapă cu abordare integrată a proiectării sistemului, pentru care funcțiile de securitate sunt o parte fundamentală a funcționalității globale a sistemului.

Ca atare, securitatea trebuie să fie implicată încă de la începutul ciclului de dezvoltare și nu doar un gând ulterior, de importanță secundară. Tacticile de securitate implementate trebuie să cuprindă atât software, cât și hardware.

Software-ul tradițional este prima linie de apărare împotriva accesului neautorizat. Aici, mecanismele precum utilizarea de parole, criptare și autentificare sunt elementele cele mai utilizate. Totuși, atacatorii sofisticați găsesc noi căi de a lovi sistemele și subsistemele de rețea. Printre tehnicile implicate sunt atacarea în procesul de pornire (boot up) dacă ea nu poate fi securizată și autentificată. Odată ce atacul pătrunde cu succes în sistem, malware-ul instalat poate apoi rămâne pe termen lung în memoria ROM de pornire.

Microcontrolerele avansate (MCU) implementează acum funcții de securitate, capabile să gestioneze diferite forme de atacuri ale hackerilor. Acestea cuprind motoare integrate, puternice și sigure de criptare/autentificare, management chei, detecție tamper și prevenție, protecția memoriei externe și criptarea/decriptarea protocoalelor de comunicație.

Acum, producătorii de cipuri încep să utilizeze scheme elaborate pentru protecția cheilor de securitate împotriva atacatorilor sau împotriva falsificării acestora pe diverse căi. De exemplu, mecanismele pe cip pentru detecție/protecție tamper (detecția acțiunilor externe de pătrundere forțată în sistem) pot proteja dispozitivele de la o sondare invazivă. Motoarele criptografice pot ajuta sistemul să păstreze în siguranță datele stocate prin criptare. Suplimentar, sistemul poate utiliza o magistrală privată pentru comunicarea datelor sau cheilor de securitate. Au fost, de asemenea, elaborate un număr de strategii pentru protecția conținutului memoriilor externe, precum execuție-în-loc securizată direct din rezerva memoriei externe, fără încărcarea datelor în memoria integrată a procesorului sau decriptarea în timpul funcționării – ceea ce permite aplicațiilor să ruleze pe procesorul principal și stocare off-site, menținând în același timp completa confidențialitate.

În legătură cu securitatea de rețea, atât comunicația în rețea cu fir, cât și cea fără fir, pot fi potențial interceptate. De fapt, unele protocoale de comunicație dispun de vulnerabilități de securitate cunoscute pe care atacatorii au reușit să le exploateze. Protocoalele de comunicație de înaltă securitate implică adesea în plus o criptare și decriptare a fluxului de comunicație, pentru verificarea autenticității expeditorului și receptorului.

În aceste cazuri, vor apărea scăderi de performanță în schimbul unei securități mai puternice. Acest compromis ar putea fi evitat sau cel puțin minimizat prin integrarea unor acceleratoare bazate pe hardware, pentru algoritmi de criptare ca parte a protocolului de comunicație. Atunci, compromisul, în loc de a fi între performanță și securitate, va fi între cost și securitate.

Exemple asupra modalității prin care microcontrolerele implementează funcții de securitate pentru a riposta împotriva atacurilor

După cum s-a discutat anterior, unele microcontrolere integrează acceleratoare de criptare hardware pentru a realiza funcții de securitate fără impact asupra performanțelor globale ale sistemului.

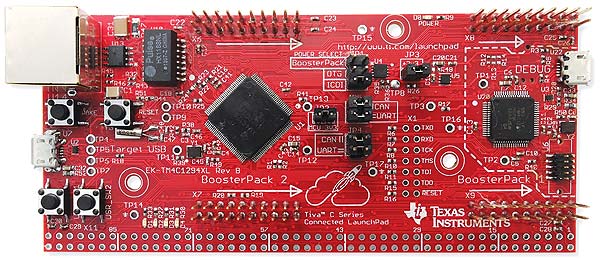

Un exemplu este platforma TM4C129E Crypto Connected LaunchPad™ de la Texas Instruments – care este o placă bazată pe un microcontroler ARM Cortex-M4F 120MHz, proiectat pentru conectare sigură la cloud, automatizare clădiri/fabrici, rețele inteligente și control industrial. Microcontrolerul TM4C129E pe 32-biți, ca inimă a acestei plăci include trei funcții de securitate de bază. Acestea sunt accelerator DES (standard de criptare date), module de securitate AES (standard avansat de criptare) și algoritm de securitate de tip hash.

Modulul accelerator DES oferă funcții de criptare și decriptare a datelor accelerate hardware. El poate rula fie ca un singur DES sau ca algoritm triplu DES (3DES) și suportă modurile de operare ECB (carte electronică de coduri), CBC (blocarea blocurilor de cifre) și CFB (feedback cifru) pentru a furniza capabilități de securitate avansată pe cip. Modulul de cifrare simetric AES utilizează în hardware o cheie de 128-biți, 192-biți sau 256-biți atât pentru criptare, cât și pentru decriptare. Algoritmul de securitate de tip hash include operarea codului de autentificare a mesajului hash (HMAC) utilizând o cheie de 64Byte. Acesta va autentifica mesaje sau fișiere de date. Împreună, aceste trei funcții permit implementarea pe cip a managementului cheilor de securitate, a criptării/decriptării și a autentificării fișierelor de date.

Controlerul criptografic de securitate MAXQ1061 DeepCover de la Maxim implementează funcții de detecție tamper și de pornire sigură (boot). Funcțiile multiple de detecție tamper asigură securitatea informațiilor conținute pe cip. Managementul cheilor sale private reprezintă o pavăză împotriva apariției unor accesuri neautorizate, câtă vreme generarea de chei pe cip se bazează pe un generator de numere aleatoare și pe verificarea certificării. Fără verificare, nu poate fi realizat handshake-ul TLS, prevenind astfel ca atacatorii să comunice cu cipul. Suplimentar, motorul AES pe 128-biți suportă modurile AES-GCM (conform cu SP 800-38D) și AES-ECB (conform cu SP 800-A).

Aceste conformări la standarde cresc nivelul de securitate pe cip. În concluzie, pornirea sistemului în siguranță este consolidată prin mecanismele de verificare a semnăturii. Un atacator nu va fi capabil să acceseze procesorul gazdă fără o semnătură. Aplicațiile țintă pentru MAXQ1061 includ noduri IoT, dispozitive embedded conectate, rețelistică industrială și dispozitive de rețea.

Acceleratoarele grafice din familia ATECC608A de la Microchip vor procesa algoritmi de securitate de la zeci la mii de ori mai rapid față de procesarea software convențională pe microprocesoare standard. Acești algoritmi includ soluții de semnătură cu cheie de criptare complet asimetrică (public/ privat) bazate pe protocoale de criptografie pe curbă eliptică (ECC) și algoritm de semnătură digitală pe curbă eliptică (ECDSA). Suplimentar, aceștia sunt conformi cu standardul NIST P256 și suportă un ciclu de viață complet al cheii, de la generare de cheie privată de înaltă calitate până la verificare publică a cheii.

Funcționalitatea de pornire sigură este furnizată mulțumită validării semnăturii de cod ECDSA și rezumare/semnătură stocată opțional. Ca rezultat, malware-ul nu va fi capabil să altereze informația de pornire, care este vitală pentru sistem.

Concluzii

Securitatea procesoarelor embedded este o problemă multi-nivel și de înaltă complexitate. Cu o creștere universală a aplicațiilor IoT și datorită omniprezenței sistemelor embedded, atacurile de securitate complexe reprezintă provocări serioase pentru dezvoltatori, cărora trebuie să le facă față.

Din fericire, dezvoltările curente abordate în proiectele cu microcontrolere au adus în cadrul acestora numeroase funcții și operații de securitate. Chiar mai bine, cu acceleratoare și coprocesoare integrate, aceste operații pot fi adesea realizate fără necesitatea de a încetini performanțele sistemului.

Autor: Mark Patrick, Mouser Electronic

Autor: Mark Patrick, Mouser Electronic

Mark s-a alăturat companiei Mouser Electronics în Iulie 2014, după ce a activat în conducerea departamentului de marketing al companiei RS Components. Înainte de RS, Mark a petrecut 8 ani la Texas Instruments având sarcini de suport tehnic şi aplicaţii. El deţine o diplomă de masterat în Inginerie Electronică de la Coventry University.

Mouser | https://ro.mouser.com/